Internet Background Radiation#

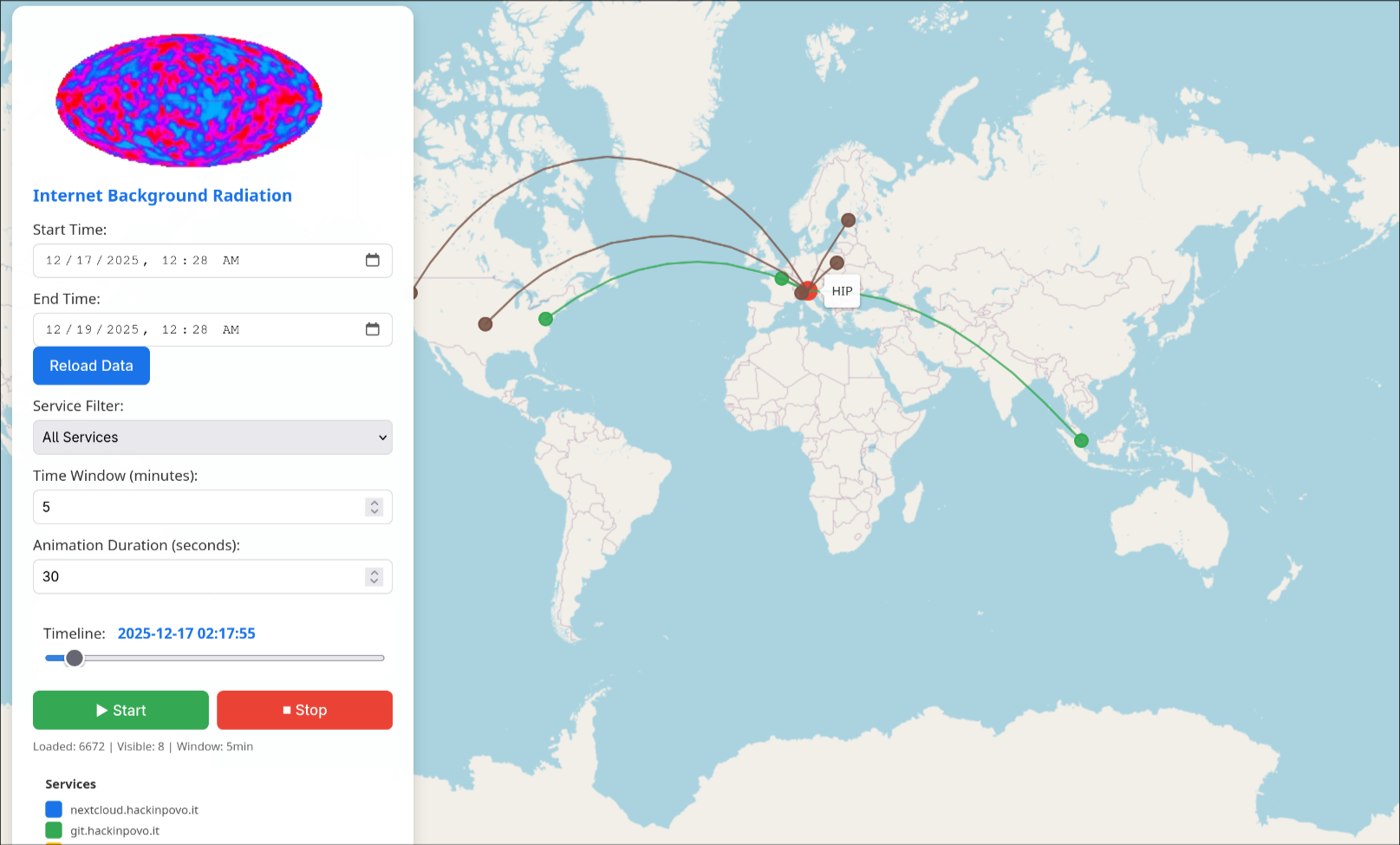

Diamo un contesto al servizio Noise . Al link troverete una mappa del globo e il pallino rosso siamo noi (il nostro server). Molti servizi che hostiamo sono esposti al mondo intero e nell’era digitale del ventunesimo secolo non serve prendere un aereo per bussare ad una qualunque porta ma basta lanciare un pacchetto nella rete che presumibilmente arriverà a destinazione.

Ora, HackInPovo è nato poco tempo fa e ci si aspetterebbe che solo una cerchia abbastanza ristretta ci conosca e abbia cominciato in quel di Trento a scoprire le meraviglie del software libero, della federazione e del self-hosting. Ma invece non è così. La fuori non esistono solo umani… Orde di bot, crawler e worms scandagliano ogni angolo della rete ed eventualmente arrivano anche alla nostra porta.

Le percentuali sono sorprendenti, ormai più della metà del traffico è dovuto a bot e solo una piccola percentuale a bot legittimi. source

Di certo non ci aspettiamo che tutto il traffico sia “umano” in una rete digitale ma capire la natura della parte automatica ci fa rendere conto di cosa sta succedendo nell’enorme organismo che è la rete.

La prima cosa che possiamo fare è monitorare le chiamate che arrivano a noi, sulle quali abbiamo tutte le info: chi ci contatta, quale servizio, quando e circa da dove. Queste info sono disponibili qui Noise, si vede subito che le chiamate arrivano da tutto il mondo (abbiamo oscurato gli ip esatti per privacy) e non è di certo perchè ci conoscono dal Brasile che ci arrivano carrellate di chiamate da li: è il crawler di OpenAI che perlustra internet per raccogliere qualsiasi informazione con cui ingozzare i suoi chatbot.

Ovviamente monitorando un singolo indirizzo (il nostro) abbiamo una visione ristrettissima di quello che succede nel web, sarebbe come guardare con un cannocchiale una regione ristrettissima di cielo. La cosa interessante è che in analogia con il cosmo esiste una radiazione di fondo che è uniforme e isotropa (uguale in ogni direzione) e può fornire informazioni sull’andamento di fenomeni estesi: nel caso del cosmo fornisce una delle poche possibili prove del Big Bang e ne è l’eco mentre nel nostro caso anche il monitoraggio di una fetta limitata di IP (indirizzi) può permettere di studiare il comportamento dei crawler, dei worms e delle botnet che statisticamente arriveranno anche alle nostre macchine.

The Network Telescope#

Se si ha la possibilità di monitorare una fetta abbastanza ampia degli IP pubblici è possibile fare degli studi più precisi. Per esempio CAIDA ha implementato un telescopio che monitora gli indirizzi gestiti dall ARDC (Amateur Radio Digital Communications) che non sono attualmente in uso (avrenno avuto un qualche accordo, ovviemente non possiamo vedere il traffico destinato ad IP che non possediamo).

Con i dati raccolti sono state pubblicate molte ricerche, vediamo qualche esempio.

Denial-of-service Attacks#

Sono degli attacchi che tentano di bloccare dei servizi facendo un enorme quantità di richieste che il server non è in grado di soddisfare e che quindi intasa il traffico che viene bloccato per gli altri utenti. Senza entrare nei dettagli ci sono molte misure di sicurezza che i server possono implementare per far fronte a questo tipo di minacce, una di queste è richiedere al proprio ISP di bloccare le richieste provenienti da un IP che supera i limiti imposti. D’altro canto gli attaccanti possono fingere di mandare richieste da delle sorgenti diverse che nemmeno possiedono in modo da rendere impossibile alla vittima di identificare un unico responsabile. Il server attaccato tenterà di rispondere a queste richiesete ed eventualmente alcuni di questi pacchetti arriveranno al nostro telescopio quando gli attaccanti sceglieranno randomicamente un indirizzo di cui abbiamo il controllo come origine fasulla della richiesta.

Questo effetto misurabile viene detto Backscatter (riflesso).

Internet Worms#

Immaginate di poter trovare una vulnerabilità su di un qualche servizio pubblicamente esposto, e di poter compromettere la macchina a tal punto da poter installare un qualche programma che potrebbe fornire delle informazioni sui dati privati contenuti o che prende possesso di alcune funzioni, e che poi sia in grado di diffondersi autonomamente scannerizzando dalla macchina infetta altre mecchine nell’internet, riconoscendo i punti vulnerabili ai quali potrebbe avere accesso e infettarle. In questo modo un singolo attaccante potrebbe mettere in circolo un malware autonomo e automatizzato nella diffusione che rende l’autore anonimo e che non gli richiede alcuno sforzo computazionale. A seconda di quanto la vulnerabilità è comune un singolo Worm può scaturire in una vera e propria epidemia.

Anche in questa circostanza l’Internet Telescope permette di osservare l’evoluzione di queste minacce e di fornire dati per tunare dei modelli epidemiologici che potrebbero prevedere la portata di alcuni attacchi in corso e di studiare le tecniche sfruttate che sono in continuo mutamento.

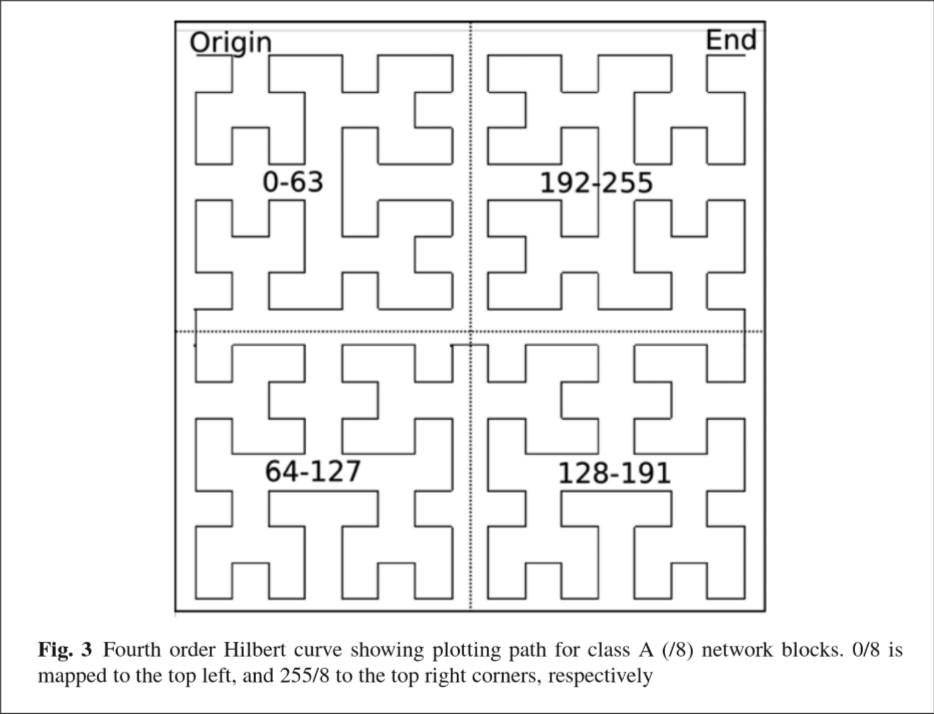

Un modo per visualizzare in modo compatto l’intera rete mantenendo la vicinanza tra indirizzi vicini (che sono composti di 4 bit per gli ipv4) si possono usare le curve di Hilbert sulle quali è possibile studiare la diffusione dei worms ma non solo.

Come accennato, ci sono delle ricerche che utilizzano i dati raccolti dal telescopio per varificare l’attendibilità di modellizzazioni per la diffusione di internet worms. Metodi spesso utilizzati in fisica, come la teoria di campo medio per poter modellizzare sistemi complessi caratterizzati da moltissimi elementi che interagiscono tra loro, possono essere applicati anche in questo contesto. Mean Field Theory for Modelling Internet Worms diffusion